Überblick über die Architektur

Einführung in PDQ Connect

PDQ Connect ist ein webbasiertes Tool zur Geräteverwaltung. IT-Experten und Systemadministratoren nutzen PDQ Connect, um die Geräte in ihrem Unternehmen aus der Ferne zu verwalten. IT-Fachleute führen Aktionen wie das Scannen von Endgeräten nach Geräteinformationen, das Organisieren von Geräten, das Aktualisieren von Software oder das Ausführen von Skripten auf Geräten durch – alles per Fernzugriff über das Internet.

Um Geräte aus der Ferne zu verwalten, verwendet PDQ Connect einen von PDQ entwickelten proprietären Agenten, der von Systemadministratoren auf den Windows-Geräten installiert wird, die verwaltet werden müssen. Sobald diese Agenten-Software lokal auf einem Gerät installiert ist, werden Geräteinformationen in Echtzeit über eine sichere HTTPS-WebSocket an das PDQ Connect-Administrator-Portal gestreamt. Ein IT-Experte kann das Online-Administratorportal nutzen, um seine Geräte anzuzeigen, zu bearbeiten, zu organisieren und zu verwalten.

Produktarchitektur

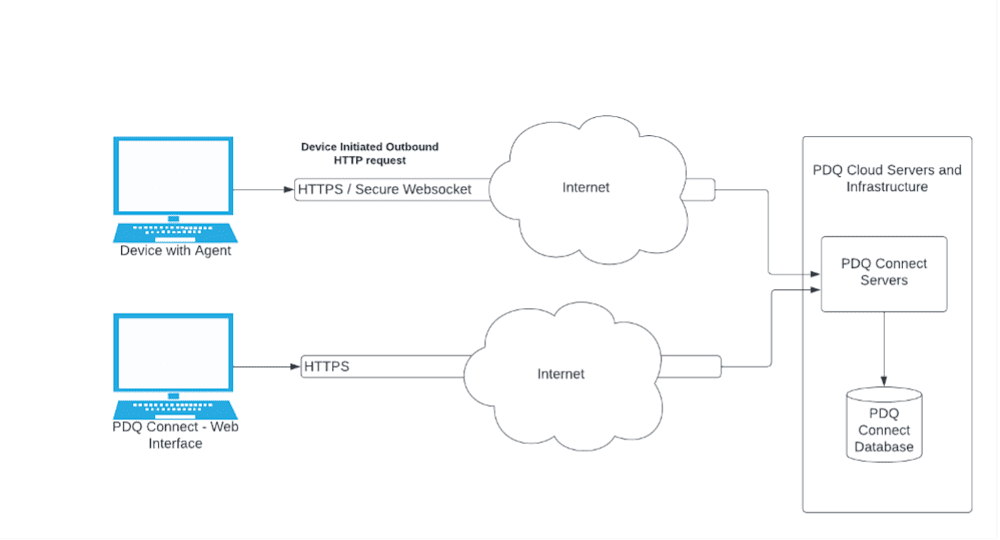

PDQ Connect funktioniert über das Internet, indem es eine installierte Agentensoftware verwendet, die auf unterstützten Windows-Geräten ausgeführt werden kann. Die Agentensoftware verwendet HTTPS und sichere WebSockets, um eine Anfrage von verwalteten Geräten an die Serverinfrastruktur von PDQ über die Internetverbindung des Geräts zu initiieren.

Wenn Connect verwendet wird, um Gerätescans durchzuführen und Software über die Connect-Webschnittstelle bereitzustellen, speichern die PDQ-Server diese angeforderten Aufgaben sicher im Connect-Datenbanksystem. Wenn ein Gerät, auf dem der PDQ Connect Agent ausgeführt wird, mit dem Internet verbunden ist, sendet es eine ausgehende HTTP-Anfrage an PDQ-Server, um ausstehende Aufgaben zu erhalten.

PDQ Connect Agent

Um ein Windows-Gerät mit PDQ Connect zu verwalten, muss ein Administrator zunächst den PDQ Connect Agent auf dem Gerät installieren.

Die Agent-Software wird im Hintergrund auf deinen Windows-Geräten ausgeführt und ist dafür verantwortlich, regelmäßig Geräteinformationen wie Betriebszeit, Laufwerkskapazität und installierte Software zu scannen. Sie wird mit Administratorrechten ausgeführt, sodass vom Administrator erforderliche Paketinstallationen und andere Wartungsaktivitäten durchgeführt werden können.

Wenn du Connect zur Bereitstellung von Software verwendest, kontaktiert die auf dem Gerät ausgeführte Agent-Software über eine sichere Internetverbindung die PDQ-Server, um die Anweisungen zur Paketinstallation zu erhalten. Die Kommunikation erfolgt über die branchenüblichen HTTPS- und WebSocket-Protokolle und Zertifikate, um die Vertraulichkeit von Scan- und Bereitstellungsinformationen zu gewährleisten. Außerdem werden kryptografische Signaturen verwendet, um sicherzustellen, dass die Bereitstellungsanweisungen nicht manipuliert wurden.

Einige Pakete verwenden möglicherweise nicht verschlüsselte HTTPS-Download-URLs, vor allem, wenn HTTPS-URLs nicht von Paketanbietern bereitgestellt werden. Falls keine verschlüsselten HTTPS-URLs verwendet werden, wird ein sicherer kryptografischer Hash verwendet, um sicherzustellen, dass die Paket-Asset-Dateien nicht manipuliert werden.

Erfahre mehr über den PDQ Connect Agent.

PDQ Connect Admin Web-Konsole

Administratoren verwenden die PDQ Connect Admin Web Console, um Computer zu konfigurieren, Pakete zu erstellen und Computer zu aktualisieren. Die Admin Web Console wird von PDQ als Teil eines kostenpflichtigen Abonnements gehostet und bereitgestellt.

Bei der Interaktion mit PDQ Connect über die Webkonsole in einem Browser wird die gesamte Kommunikation von und zu PDQ Connect über standardmäßige HTTPS-Verbindungen mit gültigen Zertifikaten verschlüsselt.

In der Webkonsole können Administratoren Informationen zu den von ihnen verwalteten Geräten anzeigen sowie Paketbereitstellungen erstellen und beobachten. Wenn Pakete auf Geräten bereitgestellt werden, werden die Einrichtungs- und Konfigurationsoptionen dieser Bereitstellung über diese sichere Verbindung mit den PDQ-Servern gesendet und in der PDQ-Connect-Datenbank gespeichert. Anschließend werden sie schnellstmöglich an die Geräte geliefert.

Datensicherheit

Verschlüsselung

Im Ruhezustand:

Deine Informationen und die Informationen über deine Endbenutzer und Geräte werden von den Servern von Connect sicher verschlüsselt. Dazu gehören alle Gerätescaninformationen, Bereitstellungsprotokolle und Statistikinformationen sowie benutzerdefinierte Pakete, die du über die Webkonsole in Connect hochlädst, sowie alle anderen in der PDQ-Datenbank gespeicherten Daten. All diese Daten werden im Ruhezustand verschlüsselt.

Während der Übermittlung:

Alle Informationen zwischen deinem Browser und der PDQ-Administrator-Webkonsole werden bei der Übertragung mit HTTPS TLS verschlüsselt. Wir verwenden auch die HTTPS-TLS-Verschlüsselung für die sichere Kommunikation zwischen der Connect Agent-Software und den PDQ-Servern.

Bitte beachte, dass der Inhalt von benutzerdefinierten Paketen zwar während der Übertragung auf ein Gerät verschlüsselt wird, es jedoch in der Verantwortung des Benutzers liegt, sicherzustellen, dass diese sicher ausgeführt werden, wenn von Benutzern erstellte Skripts oder Installationsprogramme andere Webanfragen oder Downloads initiieren.

Isolierung von Daten

Alle Daten in den PDQ Connect-Datenbanken und -Services werden logisch getrennt und mit eindeutigen Unternehmensidentitäten isoliert. Wenn Daten von einem Service oder einer Datenbank angefordert werden, werden nur die Daten isoliert, auf die die eindeutige Unternehmens-ID zugreifen darf. Das bedeutet, dass Kunden nur ihre eigenen Daten sehen und niemals Daten von anderen PDQ Connect-Kunden.

Backups von Daten

Alle wichtigen Daten werden mindestens täglich gesichert. Jährliche Tests werden durchgeführt, um sicherzustellen, dass Datensicherungen erfolgreich wiederhergestellt werden können.

Datenhosting

Die Datenbankserver von Connect sind derzeit in den USA in der Region us-central1 der Google Cloud Platform gehostet. Pakete und Berichtsdaten, die von PDQ verwaltet werden, sind derzeit auf Cloudflare in einer oder mehreren Regionen Nordamerikas gehostet.

Identität und Authentifizierung

Übersicht über Identität und Authentifizierung

PDQ Connect sammelt, verarbeitet oder verwendet Passwörter nicht direkt. Organisationen haben die Möglichkeit, zwischen der Verwendung von SSO oder Benutzername/Passwort zur Authentifizierung zu wählen. Alle Konten müssen eine multifaktorielle Authentifizierung verwenden.

Sie können die organisationsweiten Einstellungen sowie eine Reihe von anpassbaren Optionen für jeden Benutzer verwalten. Sie haben die Möglichkeit, Methoden für passwortlose Authentifizierung mit E-Mail, Google SSO, Microsoft SSO oder Ihren eigenen Authentifizierungsanbieter über OIDC zu aktivieren.

Die MFA-Optionen umfassen SMS, Authentifizierungs-Apps und WebAuthn. Diese Optionen können aktiviert oder deaktiviert werden, und MFA kann auf Organisationsebene für alle Benutzer in Ihrer Organisation durchgesetzt werden. MFA wird standardmäßig durchgesetzt.

Single Sign-On (SSO)

Organisationen können optional Single Sign-On (SSO) verwenden, um sich zu authentifizieren und auf ihr PDQ Connect-Konto zuzugreifen. Durch die Nutzung dieser Methode haben die Benutzer keinen festen Benutzernamen und kein Passwort bei PDQ. Stattdessen nutzen sie ihre bestehenden Konten, um auf PDQ Connect zuzugreifen. Die bestehenden SSO-Optionen sind Google, Microsoft Live, Microsoft Azure AD und Ihr eigener OIDC-Anbieter. Die Authentifizierung über SSO wird als empfohlene Methode zur Verwaltung der Authentifizierung angesehen.

Multi-Faktor-Authentifizierung (MFA)

Die multifaktorielle Authentifizierung ist standardmäßig für alle Organisationen erforderlich. Die Optionen für Authentifizierungsmethoden umfassen: passwortlos mit E-Mail, OIDC, Google und Microsoft.

Für Organisationen, die die Authentifizierungsmethoden OIDC, Google und/oder Microsoft aktivieren, hat der Administrator die Möglichkeit, die Anforderung von MFA für seine Benutzer zu deaktivieren. PDQ empfiehlt, dass MFA in diesem Fall von einem externen Anbieter aktiviert wird.

Kontowiederherstellung

Organisationen kontrollieren und verwalten, wer Zugriff auf die PDQ Connect Admin Webkonsole hat. Administratoren können Benutzer erstellen, Benutzerrechte bearbeiten oder Benutzer von ihrem Konto über die Verwaltungsseiten auf portal.pdq.com entfernen. PDQ verwaltet keine Benutzer oder Zugriffe im Namen der Kunden.

Zurücksetzen der multifaktoriellen Authentifizierung (MFA)

Benutzer können den Prozess zum Zurücksetzen der MFA starten, indem sie während des MFA-Überprüfungsschrittes des Anmeldeprozesses auf den Link „MFA-Konfiguration zurücksetzen“ klicken.

Wenn ein Benutzer der alleinige Administrator oder Eigentümer eines Kontos ist, muss er den Support kontaktieren, um seine MFA-Konfiguration zurückzusetzen. Wenn der Benutzer mit mehreren Konten verbunden ist und auch der einzige Administrator für eines davon ist, muss er Genehmigungen von allen verbundenen Konten einholen, zusätzlich zum Kontakt mit dem Support.

Der Reset gilt als abgeschlossen, sobald ein Administrator von jedem mit dem Benutzer verbundenen Konto ihn genehmigt hat, und die MFA-Konfiguration des Benutzers wird zurückgesetzt. Bei der nächsten Anmeldung des Benutzers nach Abschluss des Resets wird er aufgefordert, eine neue MFA-Methode einzurichten.

Wiederherstellung des Kontos

Aus Sicherheitsgründen kann PDQ keinen Zugriff auf ein Konto wiederherstellen, wenn ein Administrator die Organisation verlassen hat oder seinen Benutzernamen vergessen hat. In diesen Fällen empfiehlt PDQ, dass Organisationen das Postfach oder das Konto der Administratoren wiederherstellen.

Betriebssicherheit

Zugriff auf das System

PDQ erzwingt eine rollenbasierte Zugriffskontrollrichtlinie (RBAC) für definierte Subjekte und Objekte. PDQ kontrolliert den Zugriff basierend auf definierten Rollen und Benutzern, die berechtigt sind, diese Rollen zu übernehmen. Auf diese Weise stellt PDQ sicher, dass der Benutzerzugriff auf die betreffenden Systemkomponenten auf der Jobrolle und -funktion basiert.

PDQ stellt sicher, dass die RBAC-Richtlinie mindestens RBAC für die folgenden Elemente einrichtet und durchsetzt:

Core Business Suite

Software-Entwicklungssystem

Cloud-Service-Provider (CSP)

Andere geschäftskritische Systeme

Vorbeugung von Schwachstellen

PDQ hat ein Programm zur Überwachung und zum Scannen von Schwachstellen eingerichtet, das darauf ausgelegt ist, mindestens wöchentlich (oder eher zufällig) interne und externe Schwachstellen in Systemen und gehosteten Anwendungen zu überwachen und zu scannen, um Schwachstellen zu identifizieren, zu quantifizieren und zu priorisieren. PDQ identifiziert und implementiert außerdem Code-Analysetools in der Entwicklungspipeline des Unternehmens, um regelmäßig sowohl statische als auch dynamische Codebasen zu scannen, um nach Schwachstellen zu suchen. Die Prozesse stellen sicher, dass der Umfang jeder Schwachstelle definiert und dokumentiert wird, bevor eine Schwachstellenbewertung eingeleitet wird.

PDQ stellt außerdem sicher, dass alle Ergebnisse von Schwachstellenscans wöchentlich analysiert und dokumentiert werden und entsprechend der Risikotoleranz des Unternehmens behoben werden. PDQ gibt die aus der Schwachstellenüberwachung und den Kontrollbewertungen gewonnenen Informationen an die wichtigsten Beteiligten weiter, um ähnliche Schwachstellen in anderen Systemen zu beseitigen.

Anwendungssicherheit

Benutzerverwaltung

Administratoren auf dem Kundenkonto haben die Möglichkeit, Benutzer innerhalb ihres Kontos hinzuzufügen, zu entfernen und zu bearbeiten.

Verwaltung des Funktionszugriffs

Funktionen innerhalb des PDQ Connect-Produkts können von den Administratoren eines Kontos für Benutzer aktiviert oder deaktiviert werden. Administratoren können Rollen erstellen, Funktionseinstellungen für den Zugriff auf eine Rolle festlegen und dann die Rolle einem Benutzer zuweisen. Benutzer können nur auf die Funktionen zugreifen, die durch ihre zugewiesene Rolle festgelegt sind. Administratoren können eine Standardrolle festlegen, der automatisch allen neu erstellten Benutzern zugewiesen wird.

Weitere Sicherheitsthemen

Drittanbieter

PDQ Connect nutzt eine Handvoll Dienste, die zur Bereitstellung der Produktfunktionalität erforderlich sind. Diese Drittanbieter verarbeiten Daten für PDQ.

Anbieter | Service | Hinweise |

|---|---|---|

Mixpanel | Nachverfolgung der Nutzung | Dient zur Verfolgung der Nutzung von Funktionen in PDQ Connect. |

Stripe | Zahlungen | Dient der Verwaltung von Abonnements und der Speicherung von Zahlungsinformationen. |

LaunchDarkly | Funktion aktivieren | Wird zum Aktivieren oder Deaktivieren bestimmter Produktfunktionen verwendet |

Mouseflow | Nachverfolgung der Nutzung | Wird zum Verfolgen von Mauspositionen und zur Verwendung von Funktionen verwendet |

ISL Online | Fernzugriff | Verwendet für die Fernzugriffs-Funktionalität innerhalb von Connect |

GCP | Cloud-Hosting | Verwendet zum Hosten der Komponenten, die Connect ausmachen |

Cloudflare | Website-Sicherheit | Verwendet zum Schutz der Netzwerkverbindungen zu und von Connect |

Sicherheitsprüfungen

PDQ führt jährliche manuelle und monatliche automatisierte Penetrationstests durch, um Schwachstellen zu identifizieren, die ausgenutzt werden könnten, um Zugriff auf seine Produktionsumgebung zu erhalten. PDQ Corporation wird sicherstellen, dass die relevanten Assets vor Beginn eines Penetrationstests dokumentiert werden. Das interne Connect-Team von PDQ hat sich zu einem internen SLA verpflichtet, um die durch diese Tests gefundenen Probleme zu beheben.

Darüber hinaus hat PDQ ein externes Bug-Bounty-Programm ins Leben gerufen, das Zahlungen für nicht öffentlich gemeldete Sicherheitslücken vorsieht.

Bescheinigungen

PDQ nimmt Sicherheit ernst und erkennt den Wert unabhängig geprüfter Sicherheitszertifizierungen. Wir sind SOC 2-konform und werden weiterhin routinemäßige Audits für aktualisierte Berichte durchführen.

Paket-Bibliothek

PDQ Connect bietet eine optionale Funktion namens Paketbibliothek. Mit dieser Funktion können Unternehmen Pakete für beliebte Anwendungen aus PDQ abrufen – ohne die Pakete selbst verwalten zu müssen. PDQ hält beispielsweise die neueste Version von Chrome in der Paketbibliothek bereit, sodass Unternehmen die neueste Browserversion problemlos auf Zielgeräten bereitstellen können.

Dies ist eine optionale Funktion, die in PDQ Connect enthalten ist. Organisationen können diese Funktion nicht verwenden und stattdessen manuell Pakete erstellen.

Prozess der Paketerstellung

Um ein Softwarepaket zu erstellen, scannt ein proprietäres PDQ-System Softwareanbieter regelmäßig nach neuen Updates und lädt sie in das PDQ-Paket-Repository herunter. Soweit verfügbar, übermittelt PDQ die Hashes für diese Produkte zur Reputationsanalyse an eine Drittanbieter-Website, die mehrere Antiviren-Engines nutzt.

Alle Pakete werden mithilfe einer gesicherten virtuellen Maschine erstellt, die für die Erstellung von Paketen vorgesehen ist. Nachdem ein Paket erstellt wurde, wird es manuell mit einer Gruppe von virtuellen Computern getestet, wobei jeweils eine andere Version von Windows installiert ist. Anschließend wird jede Maschine analysiert, um eine erfolgreiche Bereitstellung sicherzustellen. Darüber hinaus wird jedes Paket auf einem zusätzlichen Gerät getestet, das sowohl Antivirensignaturen als auch verhaltensbasiertes Scannen verwendet, um sicherzustellen, dass jedes Paket sicher und virenfrei ist.

Dieser Prozess wird von einem sekundären Ingenieur zur Qualitätssicherung manuell überprüft. Zu keinem Zeitpunkt kann ein einzelner Ingenieur erstellen und in der Bibliothek veröffentlichen. Sobald das Paket die sekundäre Validierung besteht, wird das Paket in die Paketbibliothek hochgeladen und in PDQ-Produkten verfügbar gemacht.

Die in der PDQ-Paketbibliothek verfügbaren Pakete findest du hier.

Maßgeschneiderte Pakete

Kunden können optional ihre eigenen Pakete erstellen und ihre eigene Software in PDQ Connect hochladen. PDQ teilt oder stellt keine von einem Kunden erstellten benutzerdefinierten Pakete mit anderen PDQ Connect-Kunden zur Verfügung. Es liegt in der Verantwortung der Kunden, sicherzustellen, dass die von ihnen erstellten Pakete sicher sind.