Présentation de l'architecture

Découvrez PDQ Connect

PDQ Connect est un outil de gestion des appareils basé sur le Web. Les techniciens informatiques et les sysadmins utilisent PDQ Connect pour gérer à distance les appareils de leur organisation. Il leur permet notamment de rechercher des informations sur les terminaux, d'organiser les appareils, de mettre à jour les logiciels ou d'exécuter des scripts, le tout à distance par le biais d'Internet.

Pour gérer les appareils à distance, PDQ Connect utilise un agent propriétaire que les sysadmins installent sur leurs appareils Windows. Une fois que cet agent est installé localement sur un appareil, les informations le concernant sont diffusées en temps réel sur le portail d'administration de PDQ Connect à l'aide d'une connexion Web sécurisée HTTPS. Les techniciens peuvent utiliser le portail d'administration en ligne pour consulter, modifier, organiser et gérer leurs appareils.

Architecture du produit

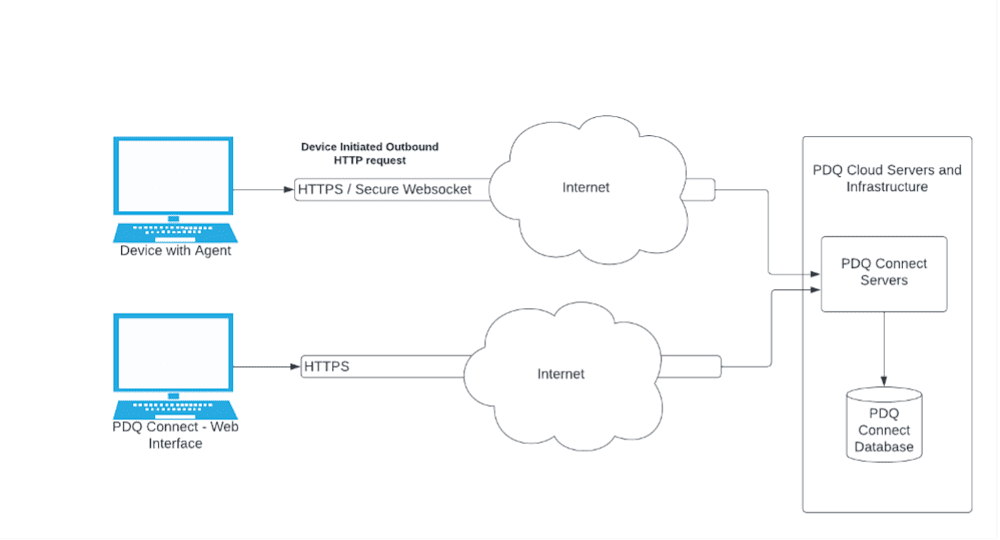

PDQ Connect fonctionne via Internet en utilisant un logiciel d'agent installé qui peut s'exécuter sur des appareils Windows compatibles. Le logiciel d'agent utilise HTTPS et des WebSockets sécurisés pour initier une demande des appareils gérés vers l'infrastructure serveur de PDQ via la connexion Internet de l'appareil.

Lorsque Connect est utilisé pour effectuer des analyses d'appareils et déployer des logiciels à l'aide de l'interface Web, les serveurs de PDQ enregistrent de manière sécurisée les tâches demandées dans la base de données du produit. Lorsqu'un appareil utilisant l'agent PDQ Connect est connecté à Internet, il envoie une requête HTTP sortante aux serveurs PDQ pour récupérer toutes les tâches en attente.

Agent PDQ Connect

Pour gérer un appareil Windows à l'aide de PDQ Connect, un administrateur doit d'abord installer l'agent sur cette machine.

Le logiciel agent s'exécute en arrière-plan sur vos appareils Windows et est chargé d’analyser régulièrement les informations relatives à l'appareil, telles que le temps de fonctionnement, la capacité du disque et les applications installées. Il s'exécute en tant qu'administrateur afin de pouvoir effectuer les installations de packages et autres activités de maintenance réservées aux administrateurs.

Lorsque vous utilisez Connect pour déployer un logiciel, le logiciel agent exécuté sur l'appareil se connecte aux serveurs de PDQ via une connexion Internet sécurisée afin de recevoir les instructions d'installation du package. Il communique à l'aide des protocoles HTTPS et WebSocket standard. Des certificats permettent de préserver la confidentialité des informations relatives à l'analyse et au déploiement, et des signatures chiffrées sont utilisées pour s'assurer que les instructions n'ont pas été altérées.

Certains packages peuvent utiliser une URL de téléchargement HTTPS non chiffrée, principalement lorsque celle-ci n’est pas livrée par le fournisseur. En l'absence d'URL HTTPS chiffrée, un hachage sécurisé est utilisé pour assurer la protection des fichiers de ressources du package.

En savoir plus sur l'agent PDQ Connect.

Console Web d'administration de PDQ Connect

Les administrateurs utilisent la console Web d'administration de PDQ Connect pour configurer les ordinateurs, créer des packages et mettre à jour les machines. La console Web d'administration est hébergée et fournie par PDQ dans le cadre d'un abonnement payant.

Lorsque vous interagissez avec PDQ Connect via la console Web dans un navigateur, toutes les communications à destination et en provenance de PDQ Connect sont chiffrées à l'aide de connexions HTTPS conformes aux normes du secteur et utilisant des certificats valides.

La console Web permet aux administrateurs de consulter les informations relatives aux appareils qu'ils gèrent, mais aussi de créer et de surveiller les déploiements de packages. Lorsque des packages sont déployés sur des appareils, les options d'installation et de configuration sont envoyées par cette connexion sécurisée aux serveurs de PDQ et enregistrées dans la base de données de PDQ Connect. Ils sont ensuite distribués aux appareils dès que possible.

Sécurité des données

Chiffrement

Au repos :

Vos informations et celles concernant vos utilisateurs finaux et vos appareils sont chiffrées de manière sécurisée par les serveurs de Connect. Cela inclut toutes les informations d'analyse des appareils, les journaux de déploiement et les données statistiques, ainsi que les packages personnalisés que vous importez à l'aide de la console Web, de même que toutes les autres informations stockées dans la base de données de PDQ. Toutes ces données sont chiffrées au repos.

En transit :

Toutes les informations circulant entre votre navigateur et la console Web d'administration de PDQ sont chiffrées en transit à l'aide du protocole HTTPS TLS. Nous utilisons également le chiffrement HTTPS TLS pour sécuriser les communications entre le logiciel agent de Connect et les serveurs de PDQ.

Bien que le contenu de tout package personnalisé est chiffré lors de son transfert vers un appareil, veuillez noter que, si des scripts ou des installateurs créés par l'utilisateur lancent d'autres requêtes Web ou des téléchargements, il est de la responsabilité de l'utilisateur de s'assurer que ceux-ci sont réalisés de manière sécurisée.

Isolation des données

Toutes les données contenues dans les bases de données et les services de PDQ Connect sont isolées et séparées de manière logique à l'aide d’identifiants d'entreprise uniques. Lorsque des données sont interrogées auprès d'un service ou d'une base de données, elles sont isolées et seules les informations auxquelles l'identifiant d'entreprise est autorisé à accéder sont prises en compte. Cela signifie que les clients voient uniquement leurs propres données et jamais celles des autres clients de PDQ Connect.

Sauvegardes de données

Toutes les données critiques sont sauvegardées au moins une fois par jour. Des tests annuels sont effectués pour s'assurer que ces sauvegardes peuvent être correctement restaurées.

Hébergement des données

Les serveurs de base de données de Connect sont actuellement hébergés aux États-Unis dans la région us-central1 de Google Cloud Platform. Les packages et les données de rapport gérés par PDQ sont actuellement hébergés sur Cloudflare dans une ou plusieurs régions d'Amérique du Nord.

Identité et authentification

Présentation de la vérification d'identité et de l'authentification

PDQ Connect ne collecte, ne traite ni n'utilise directement les mots de passe. Les organisations ont la possibilité de choisir entre l'utilisation du SSO ou d'un nom d'utilisateur/mot de passe pour l'authentification. Tous les comptes doivent utiliser l'authentification multifactorielle.

Vous pouvez gérer les paramètres à l'échelle de l'organisation, ainsi qu'un certain nombre d'options personnalisables pour chaque utilisateur. Vous avez la possibilité d'activer des méthodes pour l'authentification sans mot de passe avec email, SSO Google, SSO Microsoft ou votre propre fournisseur d'authentification via OIDC.

Les options MFA incluent SMS, applications d'authentification et WebAuthn. Ces options peuvent être activées ou désactivées, et la MFA peut être appliquée au niveau de l'organisation pour tous les utilisateurs. La MFA est appliquée par défaut.

Authentification unique (SSO)

Les organisations peuvent optionnellement utiliser l'authentification unique (SSO) pour s'authentifier et accéder à leur compte PDQ Connect. En utilisant cette méthode, les utilisateurs n'ont pas de nom d'utilisateur et de mot de passe définis avec PDQ. Au lieu de cela, ils utilisent leurs comptes existants pour accéder à PDQ Connect. Les options SSO existantes sont Google, Microsoft Live, Microsoft Azure AD, et votre propre fournisseur OIDC. L'authentification SSO est la méthode recommandée pour gérer l'authentification.

Authentification multifactorielle (MFA)

L'authentification multifactorielle est requise par défaut pour toutes les organisations. Les options de méthode d'authentification incluent : sans mot de passe avec email, OIDC, Google et Microsoft.

Pour les organisations qui activent les méthodes d'authentification OIDC, Google et/ou Microsoft, l'administrateur a la possibilité de désactiver l'exigence de MFA pour ses utilisateurs. PDQ recommande que la MFA soit activée par un fournisseur externe dans ce cas.

Récupération de compte

Les organisations contrôlent et gèrent qui a accès à la console d'administration Web de PDQ Connect. Les administrateurs peuvent créer des utilisateurs, modifier les autorisations des utilisateurs ou supprimer des utilisateurs de leur organisation depuis les pages de gestion de compte sur portal.pdq.com. PDQ ne gère pas les utilisateurs ni l'accès au nom des clients.

Réinitialisation de l'authentification multifactorielle (MFA)

Les utilisateurs peuvent initier le processus de réinitialisation de la MFA en cliquant sur le lien « Réinitialiser la configuration MFA » lors de l'étape de vérification MFA du processus de connexion.

Si un utilisateur est le seul administrateur ou propriétaire d'un compte, il devra contacter le support pour réinitialiser sa configuration MFA. Si l'utilisateur est associé à plusieurs comptes et est également le seul administrateur pour l'un d'eux, il doit obtenir l'approbation de tous les comptes associés en plus de contacter le support.

La réinitialisation est considérée comme complète une fois qu'un administrateur de chaque compte associé à l'utilisateur l'a approuvée, et la configuration MFA de l'utilisateur sera réinitialisée. Lors de la prochaine connexion de l'utilisateur après la réinitialisation, il sera invité à configurer une nouvelle méthode MFA.

Restauration du compte

Pour des raisons de sécurité, PDQ ne peut pas restaurer l'accès à un compte lorsqu'un administrateur a quitté une organisation ou a oublié son nom d'utilisateur. Dans ces cas, PDQ recommande aux organisations de restaurer la boîte de réception ou le compte des administrateurs.

Sécurité opérationnelle

Accès au système

PDQ applique une politique de contrôle des accès basée sur les rôles (RBAC) sur des sujets et des objets définis. PDQ contrôle les accès en fonction des rôles définis et des utilisateurs autorisés à les assumer. Ce faisant, PDQ s'assure que l'accès des utilisateurs aux composants du système repose sur leur rôle et leur fonction.

PDQ s'assure qu'au minimum, la politique RBAC établit et applique un contrôle basé sur les rôles pour les éléments suivants :

Suite logicielle centrale

Système de développement logiciel

Fournisseurs de services cloud (CSP)

Autres systèmes métier critiques

Prévention des vulnérabilités

PDQ a mis en place un programme qui surveille et analyse les vulnérabilités internes et externes des systèmes et des applications hébergées au moins une fois par semaine (ou de manière plus aléatoire) afin d'identifier, de quantifier et de classer les vulnérabilités par ordre de priorité. PDQ identifie et met également en œuvre des outils d'analyse de code dans le pipeline de développement de l'organisation afin d'analyser régulièrement les codebases statiques et dynamiques pour vérifier la présence de vulnérabilités. Les processus garantissent que la portée de toute vulnérabilité est définie et documentée avant d'entamer une évaluation.

PDQ veille également à ce que tous les résultats des analyses de vulnérabilité soient examinés et documentés chaque semaine et à ce que des mesures correctives soient prises conformément à la tolérance de l'organisation à l'égard du risque. PDQ partage les informations obtenues grâce au processus de surveillance des vulnérabilités et aux évaluations des contrôles avec les principales parties prenantes afin d'aider à éliminer les vulnérabilités similaires dans d'autres systèmes.

La sécurité de l'application

Gestion des utilisateurs

Les administrateurs d'un compte client ont la possibilité d'ajouter, de supprimer et de modifier les utilisateurs au sein de leur compte.

Gestion de l'accès aux fonctionnalités

Les fonctionnalités du produit PDQ Connect peuvent être activées ou désactivées pour les utilisateurs par les administrateurs d'un compte. Les administrateurs peuvent créer des rôles, attribuer des paramètres d'accès aux fonctionnalités à un rôle, puis attribuer le rôle à un utilisateur. Les utilisateurs ne peuvent accéder qu'aux fonctionnalités spécifiées par leur rôle attribué. Les administrateurs peuvent spécifier un rôle par défaut auquel tous les utilisateurs nouvellement créés sont automatiquement assignés.

Autres sujets de sécurité

Fournisseurs tiers

PDQ Connect utilise quelques services nécessaires pour assurer la fonctionnalité du produit. Ces fournisseurs tiers traitent les données pour PDQ.

Fournisseur | Service | Notes |

|---|---|---|

Mixpanel | Suivi de l'utilisation | Utilisé pour suivre l'utilisation des fonctionnalités dans PDQ Connect. |

Stripe | Paiements | Utilisé pour gérer les abonnements et stocker les informations de paiement. |

LaunchDarkly | Activation des fonctionnalités | Utilisé pour activer ou désactiver certaines fonctionnalités du produit |

Mouseflow | Suivi de l'utilisation | Permet de suivre l'emplacement de la souris et l'utilisation des fonctionnalités |

ISL Online | Bureau à distance | Utilisé pour la fonctionnalité de bureau à distance au sein de Connect |

GCP | Hébergement en cloud | Utilisé pour héberger les composants qui composent Connect |

Cloudflare | Sécurité des sites Web | Utilisé pour protéger les connexions réseau vers et depuis Connect |

Audits de sécurité

PDQ effectue des tests de pénétration annuels réalisés par des humains et des tests automatisés mensuels pour identifier les vulnérabilités pouvant être exploitées pour accéder à son environnement de production. PDQ Corporation veillera à ce que les actifs concernés soient documentés avant le début de tout test de pénétration. L'équipe interne de Connect de PDQ s'est engagée à un SLA interne pour remédier aux problèmes identifiés par ces tests.

En outre, PDQ a fait appel à un programme tiers de chasse aux bugs qui récompense la découverte de vulnérabilités non divulguées publiquement.

Certifications

PDQ prend la sécurité au sérieux et comprend la valeur des certifications de sécurité faisant l'objet d'un audit indépendant. Nous sommes conformes à la norme SOC 2 et nous continuerons à nous soumettre à des contrôles réguliers pour obtenir des rapports actualisés.

Package Library

PDQ Connect propose une fonction optionnelle appelée bibliothèque de packages. Cette dernière permet aux entreprises de récupérer des packages pour les applications les plus courantes à partir de PDQ, sans avoir à les gérer elles-mêmes. Par exemple, PDQ conserve la dernière version de Chrome dans sa bibliothèque de packages, ce qui permet aux utilisateurs de déployer facilement la version la plus récente du navigateur sur les appareils cibles.

Il s'agit d'une fonction optionnelle incluse dans PDQ Connect. Les organisations peuvent choisir de ne pas l'utiliser et de créer manuellement des packages.

Processus de création de packages

Pour créer un package logiciel, un système propriétaire de PDQ scrute périodiquement les fournisseurs à la recherche de nouvelles mises à jour et les télécharge dans le référentiel de packages de PDQ. Selon leur disponibilité, PDQ soumet les hachages de ces produits à un site tiers pour une analyse de réputation qui s'appuie sur plusieurs moteurs antivirus.

Tous les packages sont créés à l'aide d'une machine virtuelle sécurisée spécialement dédiée. Une fois qu'un package est créé, il est testé manuellement avec un groupe de machines virtuelles, chacune dotée d'une version différente de Windows. Chaque machine est ensuite analysée pour garantir la réussite du déploiement. En outre, chaque package est testé sur un dispositif supplémentaire qui utilise à la fois des signatures antivirus et une analyse basée sur le comportement pour s'assurer de sa sécurité et de l'absence de virus.

Ce processus est vérifié manuellement par un ingénieur secondaire à des fins d'assurance qualité. À aucun moment, un ingénieur individuel ne peut créer et publier un package dans la bibliothèque. Une fois que le package a passé la validation secondaire, il est importé dans la bibliothèque et rendu disponible dans les produits PDQ.

Les packages disponibles dans la bibliothèque de PDQ sont consultables ici.

Packages personnalisés

Les clients peuvent également créer leurs propres packages et importer leurs propres logiciels dans PDQ Connect. PDQ ne partage pas les packages personnalisés créés par un client avec les autres clients et ne les met pas à leur disposition. Il incombe aux clients de s'assurer que les packages qu'ils créent ne présentent aucun risque.